服務熱線

86-132-17430013

| 品牌 | 其他品牌 |

|---|

西門子代理商 西門子6ES7321-1BH50-0AA0 西門子6ES7321-1BH50-0AA0

計算機網絡模式識別

越來越善于欺騙哪怕較精密的防護措施。事實上,許多攻擊暗中進行數(shù)月而不被發(fā)現(xiàn)。西門子投資的Cyberflow Analytics公司是一家初創(chuàng)企業(yè),其技術可實現(xiàn)快速檢測出IT網絡內部的入侵者。

哪怕較精密的防火墻和病毒掃描程序,也難以抵擋有著明確目標且技術*的攻擊。IT專家稱之為“高級持續(xù)性威脅(APT)”。這種惡意軟件可以在網絡內四處活動很長時間而不被發(fā)現(xiàn)。德國聯(lián)邦信息安全局(BSI)新發(fā)布的狀態(tài)報告,列舉了曾長達數(shù)月甚或數(shù)年時間未被發(fā)現(xiàn)的APT。BSI指出,高科技企業(yè)、重點行業(yè)、政府部門和研究機構等的網絡,面臨的風險最大。

美國初創(chuàng)企業(yè)Cyberflow Analytics公司開發(fā)的技術,能夠快速檢測出IT網絡內部的入侵者,其總裁暨聯(lián)合創(chuàng)始人Tom Caldwell表示,“真正老練的編寫出過去從未用于攻擊的惡意軟件,因此,傳統(tǒng)防護措施招架不住它們的攻擊。但我們可以根據其不同于正常業(yè)務流程的異常行為,檢測出這些惡意軟件。”Caldwell認為,快速高效地檢測出惡意軟件的關鍵,是對入侵者在網絡內的行為進行分析——更確切地說,是對偏離網絡通訊正常模式的、入侵者產生的數(shù)據傳輸進行分析。

業(yè)務流程都多多少少遵循相同的模式。辦公室計算機收發(fā)電子郵件、訪問互聯(lián)網及特定數(shù)據服務器和應用程序。工廠內,機械臂移動,將機器傳出的信息轉發(fā)至控制中心,并接收控制中心或授權計算機發(fā)出的指令。但是,譬如,當一臺計算機開始與一臺從未與之通訊的機器進行通訊時,其行為肯定是不同尋常的。通過學會識別網絡內的正常流程,并監(jiān)測數(shù)據流以發(fā)現(xiàn)異常的軟件,可以立即覺察出這一點。這便是Cyberflow Analytics公司提供的解決方案的優(yōu)勢所在。

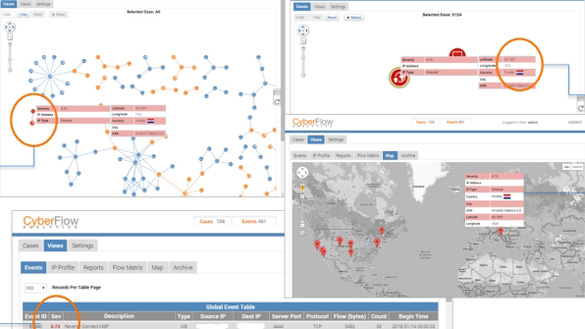

能夠檢測出與網絡襲擊有關的高風險反常行為的安全分析軟件的截屏。圖中所示為軟件檢測出一位員工將被病毒感染的臺式機接入公司網絡時的情形。

實時檢測異常

來自西門子金融服務集團的Mike Majors說,“工業(yè)網絡往往具有很高的可預測性。機器每天都執(zhí)行著或多或少相同的操作。因此,在工廠進行異常檢測特別有效。”Majors是西門子未來工業(yè)基金的負責人,這個基金專門投資于那些開發(fā)開拓性技術的初創(chuàng)企業(yè)。Majors最近的一項投資便是Cyberflow Analytics公司。

Cyberflow Analytics所采用技術的特別之處在于,它記錄的只是數(shù)據流而不是所發(fā)送的實際信息。原則上,其軟件記錄誰在什么時候與誰分享多少數(shù)據。可以實時檢測出數(shù)據流中的異常,哪怕是檢測數(shù)據量很大的、IT行業(yè)所謂的大數(shù)據流。相比之下,如果想要分析數(shù)據包內容,那么,取決于數(shù)據量,必須花費數(shù)小時、數(shù)天甚或數(shù)月時間來進行分析。在此期間,可能會發(fā)生其他問題。

奏效的模型

Mike Majors指出,Cyberflow Analytics技術的另一個優(yōu)點,是它評估元數(shù)據。他說:“我們發(fā)現(xiàn),許多進行異常檢測的企業(yè)都不得不搞清楚每臺機器的每個通訊協(xié)議,才能讓他們的算法起作用。工廠環(huán)境各式各樣,充滿各種類型、各種型號的設備,它們的通訊協(xié)議各不相同。如果解決方案著眼于通訊協(xié)議的含義和所傳輸?shù)闹噶睿敲矗仨殲閹缀趺恳蛔S量身定制解決方案。”他補充道,重要的是不能從元數(shù)據抽取公司特定信息。

為了找出網絡中的異常,Cyberflow Analytics使用其內部研發(fā)的、各種網絡組件的行為模型,如服務器、應用程序和通訊協(xié)議。每個模型都基于自學習軟件。模型和軟件共同記錄網絡內的通訊流,并創(chuàng)建出表明某些典型特定網絡行為的集群。新近記錄的處理信息被分配給適當集群里。如果某個處理信息不在這個框架范圍內,那么,它不屬于任何一個群集。在這樣情況下,Cyberflow Analytics會提前訓練其模型,識別諸如服務器的典型特定行為,使模型從一開始就得到有效利用。